#274

1. 개요

1) 문제명 : HTML Injection -Reflected(POST)

2) 난이도 : low

3) 관련 개념 : HTML, WEB, PHP, Injection 공격

4) 문제 : HTML 코드를 Injection하여 원하는 데이터 출력(GET 방식과 유사하지만 이번에는 POST 메소드를 이용)

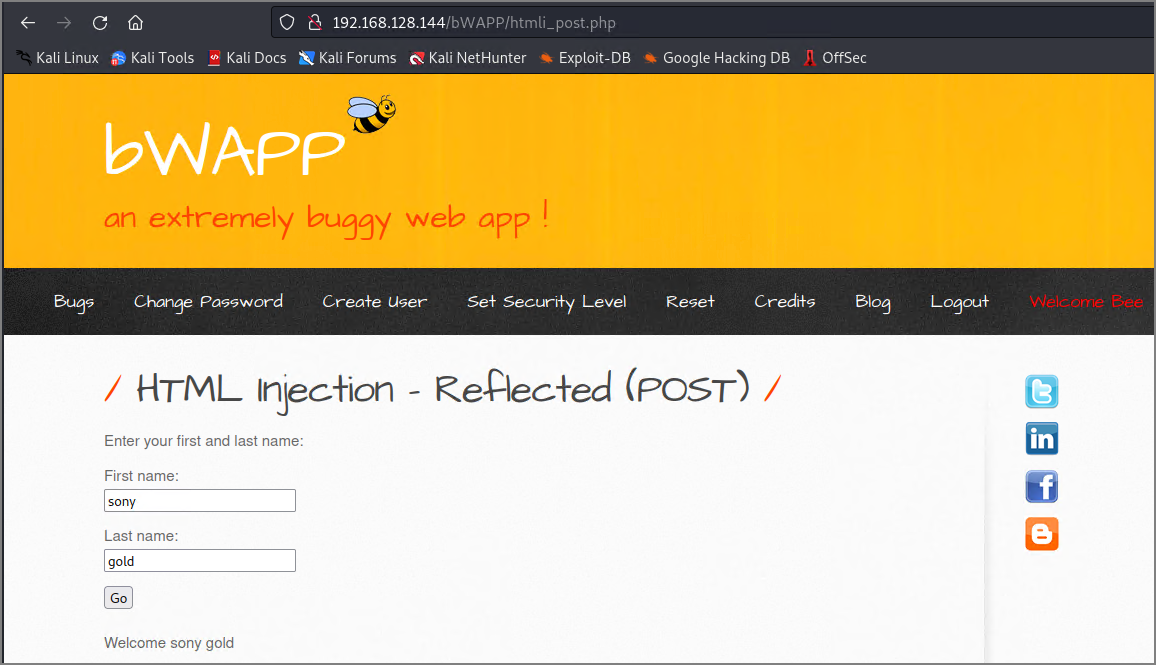

2. 서비스 확인

서비스 확인 결과 GET과 서비스는 동일하지만 이번에는 URL에서 입력 값을 확인할 수 없었습니다.

(POST 방식의 특징)

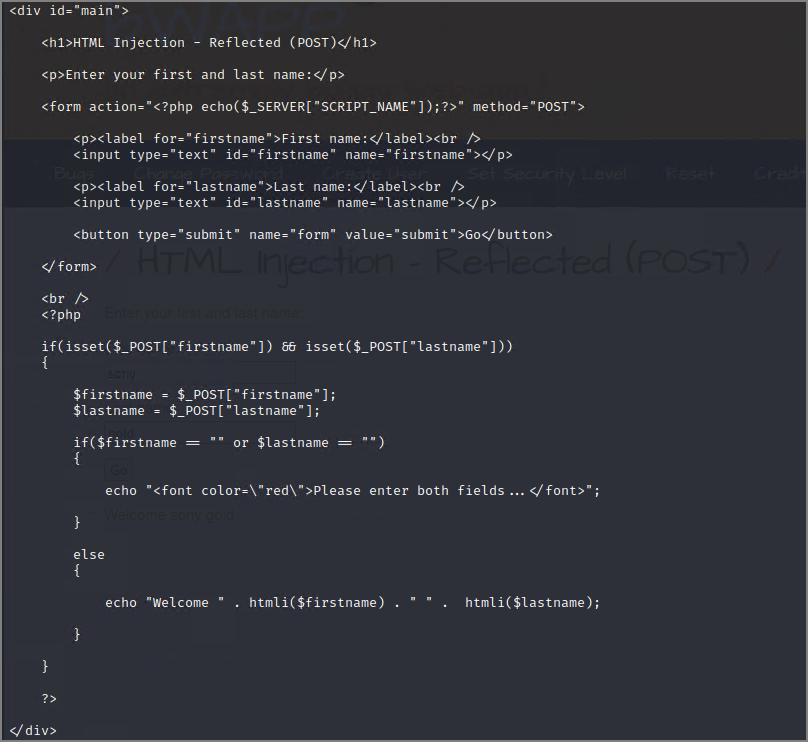

3. 소스 코드 확인

1) 난이도 설정

GET 방식과 마찬가지로 난이도를 설정하는 부분이 있습니다.

난이도에 따라 입력값을 검증합니다.

2) 서비스 코드

실제 메인 서비스 코드 부분도 크게 다를 것 없이 방식만 POST 방식으로 데이터를 출력하였습니다.

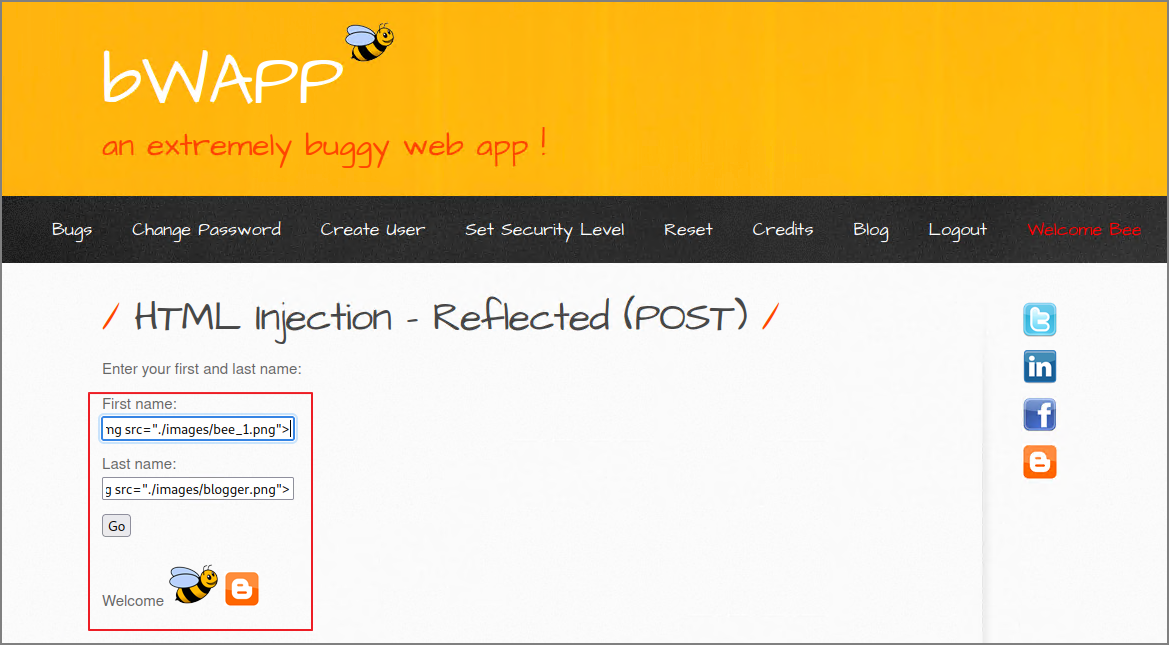

4. 문제 풀이

메소드 방식만 변경이 되었지 전반적인 서비스에는 변경사항이 없어 동일한 방법으로 공격이 가능합니다.

GET 방식에서 했었던 것처럼 이미지를 삽입해보도록 하겠습니다.

그 결과 마찬가지로 입력하였던 이미지를 출력하고 있습니다.

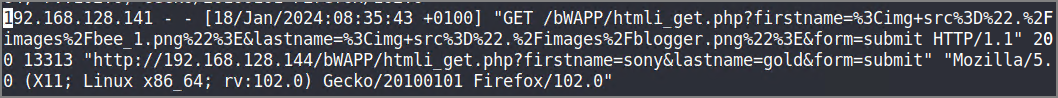

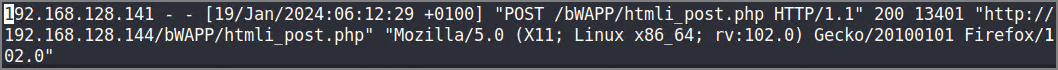

5. 웹 로그 확인

그렇다면 웹 로그는 어떻게 다를지 확인해보도록 하겠습니다.

1) 접근 IP : 192.168.128.141

2) HTTP METHOD : GET

3) 응답 : 200

4) 요청 URL : /bWAPP/htmli_get.php?firstname=<img src="./images/bee_1.png">&lastname=<img src="./images/blogger.png">&form=submit

1) 접근 IP : 192.168.128.141

2) HTTP METHOD : POST

3) 응답 : 200

4) 요청 URL : /bWAPP/htmli_post.php

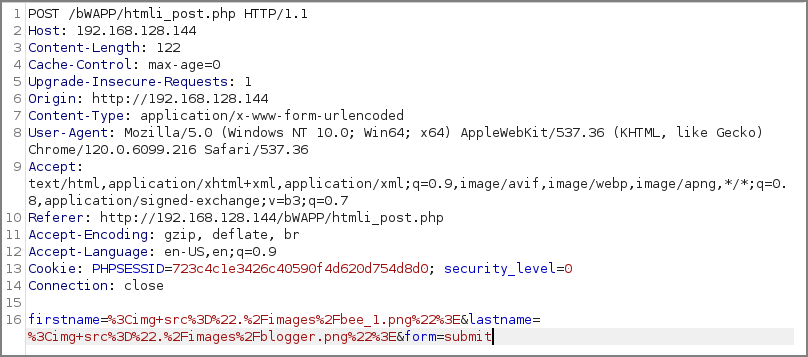

우선 요청에 대하여 정상적으로 응답(200)하였지만 GET 방식의 경우 입력한 데이터를 모두 확인할 수 있는 방면 POST 방식의 경우 페이지 경로만 확인가능하고 입력 값은 알 수 없었습니다.

하지만 POST 방식의 경우 버프슈트와 같은 프록시 도구를 이용하여 확인할 수 있습니다.

'컴소니 > 보안' 카테고리의 다른 글

| [비박스(bWAPP)] low-A1-Injection HTML Injection - stored(Blog) (0) | 2024.01.22 |

|---|---|

| [비박스(bWAPP)] low-A1-Injection HTML Injection -Reflected(URL) (0) | 2024.01.19 |

| [비박스(bWAPP)] low-A1-Injection HTML Injection -Reflected(GET) (0) | 2024.01.18 |

| [비박스(bWAPP)] Kali 리눅스에서 비박스 접속하기 (0) | 2024.01.15 |

| [비박스(bWAPP)] 웹 취약점 예제 프로그램 설치하기 (1) | 2024.01.11 |

댓글