#154

1. wail2ban이란?

윈도우 장비에서 원격 데스크톱을 사용하다보면 외부의 공격에 노출되는 경우가 있습니다.

즉, 제가 아무데서나 접근이 가능한 만큼 외부에서 다른 공격자들도 접근이 가능합니다.

이때 윈도우 계정 정보만 알 수 있다면 공격당할 수 있는데요.

보통 무차별 대입공격을 통하여 계정정보를 알아내곤 합니다.

wail2ban은 외부에서 미리 정해놓은 임계치 이상의 비정상적인 접근이 시도될 경우 해당 IP를 방화벽에 등록하여 차단해주는 스크립트입니다.

해당 임계치의 경우 장비 특성에 따라 사용자가 설정 가능합니다.

2. 공식사이트

glasnt/wail2ban

fail2ban, for windows. . Contribute to glasnt/wail2ban development by creating an account on GitHub.

github.com

3. 사용방법

1) 설치하기

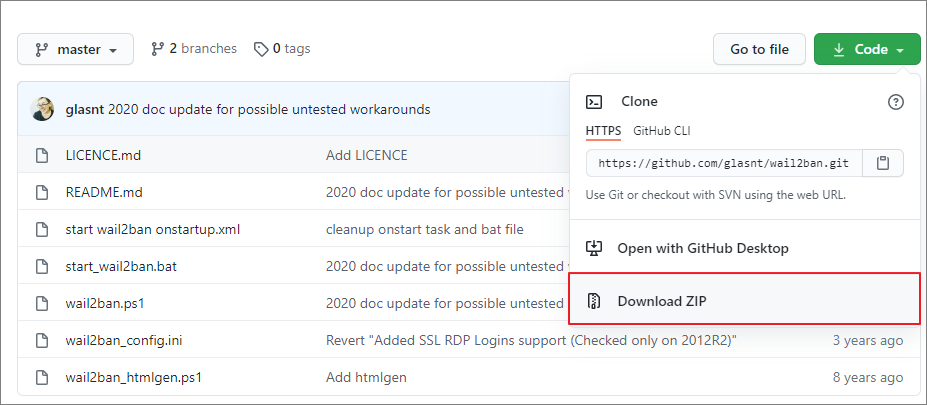

위의 공식사이트에 들어가시면 Git을 통해 clone을 받으셔도 되고 ZIP파일로 받으셔도 됩니다.

ZIP 파일로 받는 것이 편하게 다운로드 받을 수 있어 ZIP파일로 받는 것을 기준으로 말씀드리겠습니다.

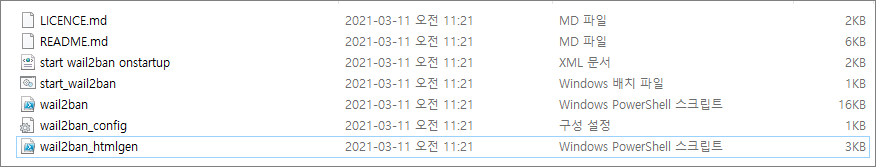

다운로드를 받으시고 압축을 해제하시면 아래와 같은 파일 구성을 보실 수 있습니다.

wail2ban의 라이센스 정책, 실행 스크립트, 설정 파일 등이 있습니다.

안내에서는 C:\scripts\wail2ban으로 옮기라고 하는데 start wail2ban onstartup.xml 파일의 내부에 명령을 실행하는 경로가 아래와 같이 설정되어 있어서 그런 것으로 보입니다.

2) 스케줄러 등록하기

스케줄러는 검색 -> 작업 스케줄러에서 등록할 수 있습니다.

작업 스케줄러에서 작업 가져오기를 통하여 wail2ban이 설치된 폴더에서 start wail2ban onstartup.xml 파일을 등록하여 주시면 됩니다.

위와 같이 스케줄러 등록이 완료되었습니다.

3) 실행하기

스케줄러에 등록된 xml을 보시면 같은 폴더에 있는 실제 동작을 하는 .bat 파일을 실행하는 구문이 있습니다.

이를 통하여 스케줄러가 동작하면서 해당 프로그램을 실행하게 합니다.

즉, 스케줄러에 정상 등록을 하시면 자동으로 실행하기 때문에 추가로 하실 작업이 없습니다.

4) 동작 확인하기

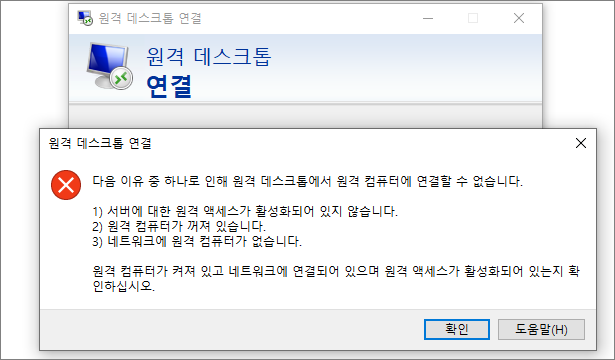

정상적으로 동작하는지 확인을 위하여 스케줄러가 등록된 윈도우 장비 쪽으로 원격 데스크톱 비정상 접근을 시도해보도록 하겠습니다.

총 다섯 번의 비정상 접근(입계치 5)을 시도한 후에 접근을 시도하니 아예 연결할 수 없다는 메세지가 출력되었습니다.

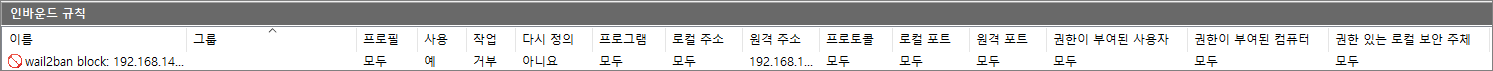

그렇다면 대상에서 어떻게 차단을 했는지 확인해보도록 하겠습니다.

확인한 결과 기존에는 없었던 정책이 등록되어 있었습니다.

정책이 등록되어 더 이상 원격 데스크톱으로 접근이 안 되는 것이였습니다.

이렇게 까지 하시면 원하는 대로(외부에서 미리 정해놓은 임계치 이상의 비정상적인 접근이 시도될 때 차단) 사용하실 수 있습니다.

4. 추가사항

1) 설정 파일

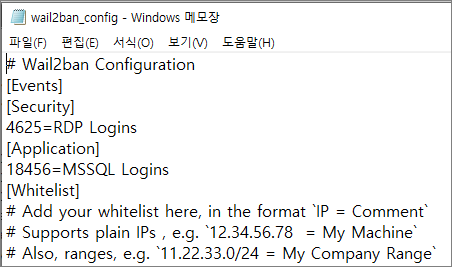

폴더 안을 확인해보시면 wail2ban_config 파일이 있습니다.

이 파일을 통하여 특정 이벤트에 대해 탐지를 하게되는데요.

보시면 RDP에 대한 이벤트 ID, MSSQL 로그인에 대한 이벤트 ID가 등록되어 있습니다.

만약 추가적으로 등록하고자 하는 이벤트가 ID가 있을 경우 여기에 등록하셔서 사용하시면 됩니다.

또한, Whitlist라고 하여 여기에 등록된 IP는 문제가 없으니 차단하지 마세요라고 필요한 IP가 있을경우 여기에 등록하셔서 사용하시면 됩니다.

2) 차단한 IP 확인

IP를 차단하였는데 확인이 어렵다면 불편하겠죠?

같은 폴더 안에 bannedIPLog라는 파일이 있습니다.

여기에 작성된 내용을 보시면 차단된 IP 목록을 보실 수 있습니다.

모두들 편한 서비스를 조심히 사용하세요~

'컴소니 > 보안' 카테고리의 다른 글

| [웹 서버 보안]디렉토리 리스팅(Directory Listing) 취약점 조치하기 (0) | 2022.06.02 |

|---|---|

| Apache Log4j 2.x 취약점 조치 및 결과 (0) | 2021.12.23 |

| Apache Log4j 2.x 취약점 PoC (1) | 2021.12.21 |

| Apache Log4j 2.x 취약점[CVE-2021-44228] (0) | 2021.12.20 |

| [윈도우 방화벽] IP 별로 접근제어하기(ACL) (3) | 2021.04.14 |

댓글